Hace algún tiempo que llevamos trabajando con la herramienta HoneySpider en su versión 1.x que, para el que no la conozca es una herramienta desarrollada por CERT Polska / NASK y el NCSC. En la versión 1.x se trataba básicamente de un honeyclient web y su funcionamiento consistía en visitar páginas web como si fuera un usuario y detectar si existe código malicioso en la página.

La versión 1.x de HoneySpider no era accesible de manera pública y era necesario solicitarlo expresamente a los responsables del proyecto. Nosotros supimos de la existencia de esta herramienta gracias a uno de los eventos del Trusted Introducer, donde se reúnen CERTs de diferentes países y se intercambia conocimiento muy útil.

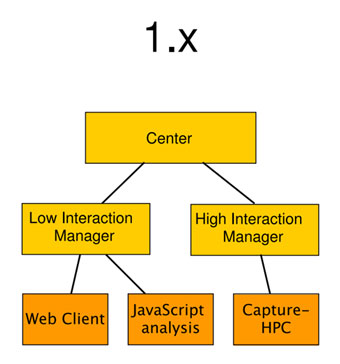

La versión 1.x de la herramienta tenía la siguiente arquitectura:

La herramienta en esta versión estaba formada de un módulo central (center) y un módulo de baja interacción que visita las páginas Web, recopilaba información del destino, y hacía un análisis del código javascript; en el caso de ser malicioso pasaba el enlace al módulo de alta interacción, donde ejecutaba en una máquina virtualbox un navegador que visita la página Web para detectar exploits de cliente.

Es necesario saber que el módulo “Web Client” no es un crawler (versión 1.X) sino un módulo que emula el comportamiento de un usuario, con el objetivo de que el responsable del sitio malicioso no detecte que es un programa automático el que está visitando la web, por lo que por mucho que por debajo trabaje con el crawler Heritrix (https://webarchive.jira.com/wiki/display/Heritrix/Heritrix), la gente del proyecto HoneySpider lo modificó para emular a un usuario (por lo menos en la versión 1.X).

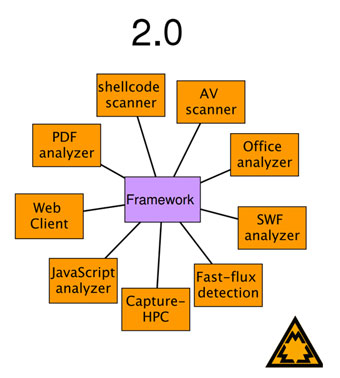

Al principio de este año 2013 se presentó en la conferencia “NCSC Conference 2013” (PDF) la versión 2.0. Esta nueva versión posee una arquitectura bastante diferente como podéis ver en el siguiente esquema, donde ya no se divide en baja y alta interacción, sino que se ha tendido a una arquitectura donde todos los módulos interactúan con un módulo central, arquitectura similar a la que están tendiendo otras herramientas:

De la nueva versión destacaría la incorporación de una funcionalidad que permite incorporar los nuggets de razorback, proyecto del que ya nos habló Maite en un par de entradas. Para esto, según indican, únicamente es necesario recompilar el nugget.

En el momento de la publicación de la herramienta existen los siguientes nuggets probados: swfScanner, pdfFox, clamavNugget, officeCat, virusTotal y archiveInflate. Además, es necesario destacar por un lado su integración ya con la sandbox Cuckoo, y por otro el hecho de que hayan liberado el código en github lo que hace que ante cualquier problema o necesidad que uno pueda tener pueda implementársela.

Dentro de nuestros objetivos está probar esta nueva versión de HoneySpider para ver si se ajusta más a nuestras necesidades y si no poderla adaptar, por lo que en breve podremos daros nuestra opinión de este gran trabajo.