5 jun 2013

Advanced Persistent Threats: How They Work

Advanced Persistent Threats: How They Work on Symantec.com

3 jun 2013

10 may 2013

Mi análisis de Alienvault/OSSIM 4.2.1

Otras herramientas dignas de mención podría ser OSSEC como colector de eventos de máquinas que queramos que envíen sus eventos de agentes HIDS del mismo nombre. También puede resultar interesante la utilización de Alienvault/OSSIM como servidor OCS con la finalidad de inventariar el software de las máquinas que queramos, a fin de contar con más información para correlar.

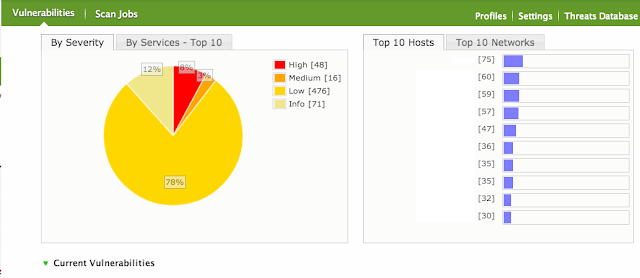

Asimismo, nos permite planificar análisis de vulnerabilidades de los assets, utilizando Openvas o Nessus, según elijamos, o si el cliente tiene una licencia previa, se puede configurar.

- Como ya he dicho antes, Alienvault ha hecho bastante por OSSIM, permitiendo que la versión libre y la comercial se retroalimenten, lo cuál es beneficioso para ambas. Ossim dispone de un mantenimiento y una evolución, y Alienvault mejora un producto que luego vende a clientes, y a un precio nada barato por cierto.

- Como ventajas de la versión Pro podríamos destacar, la cantidad de directivas de correlación de eventos que vienen hechas, es mucho más rica en la pro, aunque en la libre puedes añadir lo que quieras manualmente; la gestión de sondas en la versión libre, los vitals o stats de la máquina, es únicamente la del servidor, y en la pro puedes ver stats de cada sonda en un formato gráfico muy trabajado.

- Desde un punto de vista de guardar TODOS los eventos, sean o no falsos positivos, OSSIM no permite configurar (o al menos no he encontrado cómo hacerlo) qué eventos quiero definir como falsos positivos, para que no vuelvan a aparecer. Me pregunto yo: ¿qué sentido tiene guardar eventos producidos por mis propias máquinas que sé positivamente que son falsos positivos? Según Alienvault puedes crear una directiva para que no aparezcan pero,… ¿no es más sencillo una opción que te permita hacer un "mute" a esa regla, o crear una excepción?

- Cuando planificas una auditoría con Openvas o Nessus, te aparecerán alertas de ataques de tus propias sondas. Obviamente, estoy auditando internamente máquinas. ¿Tampoco existe una forma sencilla de añadir direcciones IP a una lista blanca para que no aparezcan nunca como origen?

- Asimismo, cuando aparecen hosts nuevos, aunque los borres la primera vez, si vuelves a hacer una auditoría, vuelven a aparecer. Esto es más un "nice-to-have" que un "must", pero estaría bien que OSSIM "aprendiera" lo que le dices respecto a direcciones IP anteriormente borradas.

- La integración con Nagios no está tan lograda como se debería. Sí, te crea automáticamente un fichero con la configuración del asset que quieres monitorizar, pero a la hora de enviar las alertas, hay que tocar el fichero de configuración de Nagios a mano, indicando las direcciones de correo, grupos, etc, a los que hay que notificar cuando haya algún problema en la monitorización de los assets. ¿No debería esto hacerse automáticamente desde la consola?

- En esta instalación, en el despliegue de un cliente, me dí cuenta que NTOP no monitorizaba el tráfico de los interfaces de red deseados. Buscando los ficheros de configuración, en /var/lib/ntop/init.cfg, la variable INTERFACES estaba siempre con valor "lo" (es decir, localhost)… y con los menús no había manera de hacer que cambiase. Se supone que cuando configuras qué interfaz es el de escucha de tráfico, esto debería modificarse automáticamente. Hablando con gente interna de Alienvault, efectivamente en la versión 4.2.1 hay un bug que no actualiza ese fichero. Si se viene de un upgrade de la 4.1 (como era en mi laboratorio) esto sí que funciona correctamente.

- Sigo teniendo múltiples problemas con la configuración de envío de correos indicándole un servidor, tanto desde la consola, como un relay desde las sondas. En mi laboratorio funciona correctamente. En la instalación del cliente, una 4.2.1 pura, ni siquiera hace ademán de enviar un correo (comprobado con un tcpdump -n -i eth0 port 25), teniendo un hostname en formato FQDN.

- Si bien la documentación existente a disposición de los mortales me parece bastante pobre, el producto en sí es bastante intuitivo de usar por lo que para cosas más avanzadas como la creación de directivas complejas sería deseable que no se guardasen todo para la versión de pago.

- En cuanto a consumo de recursos, si os animais a probarlo, os emplazo a que tengáis cuanta más RAM mejor, puesto que todos los procesos que corren en OSSIM, devoran memoria como si no hubiera un mañana.

- Por lo demás, me parece un producto que va en la dirección correcta. Imagino que en la versión free pasa como Fedora con RedHat, en la que los usuarios son los testers de las últimas funcionalidades, con lo bueno y con lo malo que esto tiene. La información que provee es bastante buena y permite aunar en un mismo framework la consola de monitorización de assets, herramientas de monitorización de tráfico de red como NTOP, así como correlar ataques detectados con sistemas operativos/versiones de aplicaciones existentes en la organización junto a auditorías de herramientas automatizadas como Openvas o Nessus con reportes integrados.

Buscador de Exploits con tecnología Google

Una de las tareas que realizamos cuando estamos en las labores de pentest, es buscar fallos de seguridad conocidos en las aplicaciones y servicios que encontramos en la etapa de enumeración, normalmente realizamos estas búsquedas en bases de datos de exploits como 1337day, exploit-db y todos estos servicios que enumeramos cuando murió el proyecto milw0rm.

Buscar manualmente en todas esas bases de datos es bastante desgastante, por ese motivo y aprovechando que puedo utilizar los servicios de Google para realizar búsquedas en sitios web específicos, en la comunidad decidimos sacar un Buscador de Exploits con tecnología Google, en este buscador encontraremos los resultados de todos los servicios que enumeramos anteriormente y ofrecemos los resultados de todas las bases de datos de exploit en una sola pagina.

Pero nosotros no fuimos los primeros en tener esta idea y Shodan hace unos meses también saco su propio buscador de exploits, que utiliza también como fuente para sus resultados algunos de las base de datos de exploits mas populares que tenemos en la red, puedes hacer tus búsquedas en el buscador de Shodan directamente desde el siguiente formulario y ahorrar tiempo.

Un buscador de exploits Chino no tan conocido pero que ofrece buenos resultados es Sebug, como la idea con esta herramienta no es tener exclusividad sino que quienes la usen encuentren lo que están buscando, también les dejo un formulario dentro del mismo sitio para que puedan realizar búsquedas en Sebug desde esta misma pagina.

Actualizado 29/03/2013:

Gracias a N30N3t quien en los comentarios nos recomienda otro buscador llamado ExploitSearch.net, paso a poner también su formulario para almacenar en un solo enlace (que espero ahora haga parte de tus favoritos).

Espero que tanto el Buscador de Exploits con tecnología Google que realizamos en La Comunidad, como los otros buscadores de exploits te sean de utilidad; De momento sacamos resultados de las siguientes fuentes:

- http://www.1337day.com

- http://www.exploit-db.com

- http://ariko-security.com/index-7.html

- http://cxsecurity.com/exploit

- http://nvd.nist.gov

- http://osvdb.org

- http://packetstormsecurity.com

- http://sebug.net

- http://secunia.com/advisories/historic

- http://www.expbase.com

- http://www.securelist.com/en/advisories

- http://www.security-database.com

- http://www.securityhome.eu

Si conoces otra base de datos de exploits, que sea indexable por Google, solo déjala en los comentarios y con gusto la añadiremos a nuestro buscador de exploits.

También puede interesarte...

- Katana 2.0 Múltiples Distribuciones de Seguridad en tu USB

- Bypass con Metasploit: atacando a nuestro objetivo desde una maquina ya comprometida

- Creando un Exploit Paso a Paso

- Vulnerabilidad en timthumb.php afecta millones de blogs con WordPress

- Video: Explotando WM Downloader

- Cómo descubrir vulnerabilidades y escribir exploits

- Vulnerabilidad 0-day en todas las versiones de Windows

- Buffer Overflow en PHP 6 Dev

Evil FOCA – Manual NO Oficial

Lo primero que nos encontramos al abrir la herramienta (después de seleccionar la interface que vamos a sniffear) es una interface simple, similar a la FOCA tradicional que básicamente consta de los siguientes elementos:

- #1 – Menú superior de la Evil Foca, donde encontraremos las opciones de configuración, Cerrar programa y los créditos.

- #2 – Pestaña de Ataques, En estas pestañas se enumeran los diferentes ataques que se pueden hacer con la Evil FOCA y sus configuraciones.

- #3 – Listado de todas las maquinas que se van descubriendo en nuestra red, con su IPv4 e IPv6

- #4 – En este bloque se muestran las opciones de configuración de cada ataque.

- #5 – Ventana informativa con la descripción de cada ataque.

- #6 – En este panel podemos ver los ataques que están en ejecución, también podemos activarlos o desactivarlos.

- #7 – Botones para buscar vecinos (con las diferentes opciones enumeradas por chema), buscar router y añadir manualmente otros equipos si sabemos que se encuentran en la red.

- #8 Ventana de log´s donde se va mostrando lo que acontece con la herramienta.

- #9 – Publicidad Maligna }:-P

Para descargar la Evil FOCA o mas información, visita su pagina OFICIAL

Parseando pcaps con tshark

Una de las primeras cosas que tendremos que saber es:

¿Qué queremos obtener?

Imaginad que estamos en un equipo anti-fraude y tenemos que mandar a cerrar al ISP aquellos dominios relacionados con phishing o malware. En este caso nos dará igual las peticiones GET o POST (aunque también son útiles), lo más rápido que buscaremos son las peticiones DNS, por ejemplo. En este caso no hará falta que revisemos el pcap entero, podríamos directamente extraer las peticiones DNS, si además lo podemos scriptar mucho mejor, por si hay que mirar mucha cantidad de paquetes.

¿Que herramientas nos pueden ayudar?

Bueno, en este caso mostraré la versión GUI de la herramienta y luego la versión consola, que es de lo que trata el artículo

Esta imagen nos debería de ser muy familiar, se trata de Wireshark, este programa nos sirve entre otras cosas para capturar el tráfico de red.

Si abrimos un pcap podemos ver gráficamente todo el flujo de datos, además podremos aplicar filtros para hacer las búsquedas que necesitemos.

Seleccionando el filtro adecuado podríamos obtener por pantalla el resultado del filtro en el pcap.

A mi me encantan las interfaces GUI, pero reconozco que es mucho más rápido y, además puedes procesar mas cantidad de información el poder usar alguna herramienta del tipo command line.

En este caso usaremos tshark, la versión de consola de Wireshark.

Se puede encontrar en los repositorios, para instalarlo solo hemos de hacer:

apt-get install tshark

Vamos a ver unos ejemplos para obtener cierta información de un pcap.

Extrayendo peticiones DNS

Para extraer peticiones DNS de un pcap tendríamos que lanzar tshark de la siguiente forma:

tshark -r PCAP -T fields -e ip.src -e dns.qry.name -R “dns.flags.response eq 0″En este caso veríamos por pantalla:

Extrayendo User-agents

En una determinada investigación, puede ser útil extraer los user agents del pcap, la sentencia de tshark sería:

tshark -nn -r PCAP -T fields -e ip.src -e http.user_agent -R “http.user_agent”Por pantalla podemos ver los resultados

Extrayendo peticiones MYSQL

Imaginad que en una investigación una base de datos forma parte de la investigación, también podemos extraer facilmente información del pcap

La sentencia de tshark sería:

tshark -r PCAP -d tcp.port==3306,mysql -T fields -e mysql.queryPor pantalla podemos ver los resultados de nuevo:

Peticiones GET:

Si queremos de manera rápida, extraer las peticiones GET, con tshark realizamos:

tshark -r PCAP -R “http.request.method==GET”Por pantalla nos muestra:

Aunque hemos visto que podemos extraer información de un pcap, con tshark, podremos también capturar tráfico de red y pedir con filtros tráfico específico

Capturar peticiones HTTP:

La sentencia con tshark sería:

tshark ‘tcp port 80 and (((ip[2:2] – ((ip[0]&0xf)<<2)) – ((tcp[12]&0xf0)>>2)) != 0)’ -R ‘http.request.method == “GET” || http.request.method == “HEAD”‘Y lo que veríamos en el output de tshark es:

190.302141 192.168.0.199 -> 74.125.77.104 HTTP GET / HTTP/1.1En este artículo hemos visto como podemos con tshark extraer información de un pcap, además de como podemos capturar tráfico aplicando un filtro específico.

190.331454 192.168.0.199 -> 74.125.77.104 HTTP GET /intl/en_com/images/srpr/logo1w.png HTTP/1.1

190.353211 192.168.0.199 -> 74.125.77.104 HTTP GET /images/srpr/nav_logo13.png HTTP/1.1190.400350 192.168.0.199 -> 74.125.77.100 HTTP GET /generate_204 HTTP/1.1

No he podido encontrar un cheatsheet de tshark, ¿Te animas a compartir algún script con tshark?

SSLScan, comprueba la seguridad de tu SSL

Siempre se ha dicho que es más fácil ser atacante que no defensor. El que ataca normalmente buscará todos los vectores de entrada posible, cuando crea que ha encontrado uno lo atacará.

El defensor en cambio solo le resta ir revisando sus niveles de seguridad para que no le ataquen.

Una de las cosas que se han de revisar es el SSL, desde hace dos años atrás están saliendo ataques relacionados con el y no está de mas revisar el SSL de nuestros servidores en la DMZ y en los servidores internos.

Una de las herramientas que nos pueden ayudar es sslscan.

En distribuciones como Ubuntu lo podremos instalar haciendo

apt-get install sslscanUna vez instalado, lo iniciamos y vemos las opciones disponibles.

darkmac:~ marc$ sslscan _ ___ ___| |___ ___ __ _ _ __ / __/ __| / __|/ __/ _` | '_ \ \__ \__ \ \__ \ (_| (_| | | | | |___/___/_|___/\___\__,_|_| |_| Version 1.8.0 http://www.titania.co.uk Copyright Ian Ventura-Whiting 2009 SSLScan is a fast SSL port scanner. SSLScan connects to SSL ports and determines what ciphers are supported, which are the servers prefered ciphers, which SSL protocols are supported and returns the SSL certificate. Client certificates / private key can be configured and output is to text / XML. Command: sslscan [Options] [host:port | host] Options: --targets=<file> A file containing a list of hosts to check. Hosts can be supplied with ports (i.e. host:port). --no-failed List only accepted ciphers (default is to listing all ciphers). --ssl2 Only check SSLv2 ciphers. --ssl3 Only check SSLv3 ciphers. --tls1 Only check TLSv1 ciphers. --pk=<file> A file containing the private key or a PKCS#12 file containing a private key/certificate pair (as produced by MSIE and Netscape). --pkpass=<password> The password for the private key or PKCS#12 file. --certs=<file> A file containing PEM/ASN1 formatted client certificates. --starttls If a STARTTLS is required to kick an SMTP service into action. --http Test a HTTP connection. --bugs Enable SSL implementation bug work- arounds. --xml=<file> Output results to an XML file. --version Display the program version. --help Display the help text you are now reading. Example: sslscan 127.0.0.1</blockquote> Como veis nos permite afinar el tipo de escaneo, además podemos incluso exportar los resultados. Vamos a escanear una página cualquiera: <blockquote>darkmac:~ marc$ sslscan www.minhacienda.gov.co _ ___ ___| |___ ___ __ _ _ __ / __/ __| / __|/ __/ _` | '_ \ \__ \__ \ \__ \ (_| (_| | | | | |___/___/_|___/\___\__,_|_| |_| Version 1.8.0 http://www.titania.co.uk Copyright Ian Ventura-Whiting 2009 Testing SSL server www.minhacienda.gov.co on port 443 Supported Server Cipher(s): Rejected N/A SSLv2 168 bits DES-CBC3-MD5 Rejected N/A SSLv2 56 bits DES-CBC-MD5 Rejected N/A SSLv2 40 bits EXP-RC2-CBC-MD5 Rejected N/A SSLv2 128 bits RC2-CBC-MD5 Accepted SSLv2 40 bits EXP-RC4-MD5 Accepted SSLv2 128 bits RC4-MD5 Rejected N/A SSLv3 128 bits ADH-SEED-SHA Rejected N/A SSLv3 128 bits DHE-RSA-SEED-SHA Rejected N/A SSLv3 128 bits DHE-DSS-SEED-SHA Rejected N/A SSLv3 128 bits SEED-SHA Rejected N/A SSLv3 256 bits ADH-AES256-SHA Rejected N/A SSLv3 256 bits DHE-RSA-AES256-SHA Rejected N/A SSLv3 256 bits DHE-DSS-AES256-SHA Rejected N/A SSLv3 256 bits AES256-SHA Rejected N/A SSLv3 128 bits ADH-AES128-SHA Rejected N/A SSLv3 128 bits DHE-RSA-AES128-SHA Rejected N/A SSLv3 128 bits DHE-DSS-AES128-SHA Rejected N/A SSLv3 128 bits AES128-SHA Accepted SSLv3 168 bits ADH-DES-CBC3-SHA Accepted SSLv3 56 bits ADH-DES-CBC-SHA Rejected N/A SSLv3 40 bits EXP-ADH-DES-CBC-SHA Accepted SSLv3 128 bits ADH-RC4-MD5 Rejected N/A SSLv3 40 bits EXP-ADH-RC4-MD5 Rejected N/A SSLv3 168 bits EDH-RSA-DES-CBC3-SHA Rejected N/A SSLv3 56 bits EDH-RSA-DES-CBC-SHA Rejected N/A SSLv3 40 bits EXP-EDH-RSA-DES-CBC-SHA Rejected N/A SSLv3 168 bits EDH-DSS-DES-CBC3-SHA Rejected N/A SSLv3 56 bits EDH-DSS-DES-CBC-SHA Rejected N/A SSLv3 40 bits EXP-EDH-DSS-DES-CBC-SHA Accepted SSLv3 168 bits DES-CBC3-SHA Accepted SSLv3 56 bits DES-CBC-SHA Accepted SSLv3 40 bits EXP-DES-CBC-SHA Rejected N/A SSLv3 40 bits EXP-RC2-CBC-MD5 Accepted SSLv3 128 bits RC4-SHA Accepted SSLv3 128 bits RC4-MD5 Accepted SSLv3 40 bits EXP-RC4-MD5 Rejected N/A SSLv3 0 bits NULL-SHA Rejected N/A SSLv3 0 bits NULL-MD5 Failed N/A TLSv1 128 bits ADH-SEED-SHA Failed N/A TLSv1 128 bits DHE-RSA-SEED-SHA Failed N/A TLSv1 128 bits DHE-DSS-SEED-SHA Failed N/A TLSv1 128 bits SEED-SHA Failed N/A TLSv1 256 bits ADH-AES256-SHA Failed N/A TLSv1 256 bits DHE-RSA-AES256-SHA Failed N/A TLSv1 256 bits DHE-DSS-AES256-SHA Failed N/A TLSv1 256 bits AES256-SHA Failed N/A TLSv1 128 bits ADH-AES128-SHA Failed N/A TLSv1 128 bits DHE-RSA-AES128-SHA Failed N/A TLSv1 128 bits DHE-DSS-AES128-SHA Failed N/A TLSv1 128 bits AES128-SHA Failed N/A TLSv1 168 bits ADH-DES-CBC3-SHA Failed N/A TLSv1 56 bits ADH-DES-CBC-SHA Failed N/A TLSv1 40 bits EXP-ADH-DES-CBC-SHA Failed N/A TLSv1 128 bits ADH-RC4-MD5 Failed N/A TLSv1 40 bits EXP-ADH-RC4-MD5 Failed N/A TLSv1 168 bits EDH-RSA-DES-CBC3-SHA Failed N/A TLSv1 56 bits EDH-RSA-DES-CBC-SHA Failed N/A TLSv1 40 bits EXP-EDH-RSA-DES-CBC-SHA Failed N/A TLSv1 168 bits EDH-DSS-DES-CBC3-SHA Failed N/A TLSv1 56 bits EDH-DSS-DES-CBC-SHA Failed N/A TLSv1 40 bits EXP-EDH-DSS-DES-CBC-SHA Failed N/A TLSv1 168 bits DES-CBC3-SHA Failed N/A TLSv1 56 bits DES-CBC-SHA Failed N/A TLSv1 40 bits EXP-DES-CBC-SHA Failed N/A TLSv1 40 bits EXP-RC2-CBC-MD5 Failed N/A TLSv1 128 bits RC4-SHA Failed N/A TLSv1 128 bits RC4-MD5 Failed N/A TLSv1 40 bits EXP-RC4-MD5 Failed N/A TLSv1 0 bits NULL-SHA Failed N/A TLSv1 0 bits NULL-MD5 Prefered Server Cipher(s): SSLv2 40 bits EXP-RC4-MD5 SSLv3 168 bits ADH-DES-CBC3-SHA SSL Certificate:El output generado es un poco feo, en el sentido de que nos ha sacado las pruebas fallidas, vamos a lanzar el escaneo y que solo nos extraiga los datos útiles.

darkmac:~ marc$ sslscan --no-failed www.agenciatributaria.gob.es _ ___ ___| |___ ___ __ _ _ __ / __/ __| / __|/ __/ _` | '_ \ \__ \__ \ \__ \ (_| (_| | | | | |___/___/_|___/\___\__,_|_| |_| Version 1.8.0 http://www.titania.co.uk Copyright Ian Ventura-Whiting 2009 Testing SSL server www.agenciatributaria.gob.es on port 443 Supported Server Cipher(s): Accepted SSLv3 256 bits AES256-SHA Accepted SSLv3 128 bits AES128-SHA Accepted SSLv3 168 bits DES-CBC3-SHA Accepted SSLv3 128 bits RC4-SHA Accepted SSLv3 128 bits RC4-MD5 Accepted TLSv1 256 bits AES256-SHA Accepted TLSv1 128 bits AES128-SHA Accepted TLSv1 168 bits DES-CBC3-SHA Accepted TLSv1 128 bits RC4-SHA Accepted TLSv1 128 bits RC4-MD5 Prefered Server Cipher(s): SSLv3 128 bits RC4-SHA TLSv1 128 bits RC4-SHA SSL Certificate: Version: 2 Serial Number: 2954 Signature Algorithm: sha1WithRSAEncryption Issuer: /C=ES/O=FNMT-RCM/OU=AC APE Not valid before: Jan 11 11:50:38 2010 GMT Not valid after: Jan 11 11:50:38 2014 GMT Subject: /C=es/O=FNMT-RCM/OU=AC APE/OU=500070015/CN=www.agenciatributaria.gob.es Public Key Algorithm: rsaEncryption RSA Public Key: (2048 bit) Modulus (2048 bit): 00:b1:5d:5f:64:28:89:24:58:03:37:d7:da:99:35: b6:7a:69:e0:9d:c8:99:d3:65:14:60:41:78:0b:04: 66:bd:ef:9e:86:b2:5e:6f:b0:ad:61:3b:a3:7e:a2: 55:3b:40:e9:2e:39:3c:95:dc:f8:5e:3f:c9:d3:f0: 28:32:9a:0f:ec:c7:da:b6:30:85:fd:0b:09:81:53: a7:93:c6:fa:b6:ba:3f:82:9f:c6:b9:43:dc:1e:88: 8d:7a:1f:31:9b:a9:de:ea:60:60:10:8a:fa:a8:2b: 8b:bc:a6:0a:ff:64:92:c8:a5:df:43:35:33:4a:13: fa:a4:d3:f6:92:86:e3:16:fd:2f:a7:8b:52:7a:24: f5:43:1e:01:c7:bc:60:be:24:95:05:d7:1e:15:99: 4d:83:2c:74:26:aa:81:98:ad:60:48:8b:bc:71:cc: 19:8a:cb:9f:43:ac:d0:8e:2c:41:be:17:8b:6e:6b: a5:b4:f8:e3:55:a8:c1:45:5f:15:0d:38:85:f6:5d: da:f3:ff:41:90:99:38:84:c5:53:30:ab:a5:a9:12: 12:e0:cf:43:fa:57:8f:17:51:2a:5d:c5:55:59:7b: e5:21:78:96:68:36:4d:7e:4a:9f:be:06:01:6d:77: 84:73:ec:d3:13:82:fe:09:00:60:64:e8:0e:4e:97: 47:17 Exponent: 65537 (0x10001) X509v3 Extensions: X509v3 Subject Alternative Name: DirName:/1.3.6.1.4.1.5734.1.15=Q2826000H/1.3.6.1.4.1.5734.1.14=AGENCIA ESTATAL DE ADMINISTRACI\xD3N TRIBUTARIA/1.3.6.1.4.1.5734.1.8=www.agenciatributaria.gob.es, DNS:www.agenciatributaria.gob.es X509v3 Basic Constraints: critical CA:FALSE X509v3 Key Usage: critical Digital Signature, Key Encipherment X509v3 Subject Key Identifier: 49:22:23:54:F3:4C:96:92:42:00:43:E5:51:72:BD:39:B6:4A:0F:8A X509v3 Authority Key Identifier: keyid:63:4B:74:5B:07:BF:E8:66:D1:5A:2C:5F:CB:F9:79:6E:A0:8C:AE:27 Netscape Cert Type: SSL Server, S/MIME X509v3 Certificate Policies: Policy: 1.3.6.1.4.1.5734.3.12 CPS: http://www.cert.fnmt.es/dpcs/ User Notice: Explicit Text: Sujeto a las condiciones de uso expuestas en la Declaraci?n de Pr?cticas de Certificaci?n de la FNMT-RCM (C/Jorge Juan 106-28009-Madrid-Espa?a) 1.3.6.1.4.1.5734.1.33: ..SEDE ELECTRONICA qcStatements: 0.0......F..0......F..0...EUR......0......F..... Authority Information Access: OCSP - URI:http://ocspape.cert.fnmt.es/ocspape/OcspResponder CA Issuers - URI:http://www.cert.fnmt.es/certs/ACRAIZFNMT.crt X509v3 Extended Key Usage: TLS Web Server Authentication X509v3 CRL Distribution Points: URI:ldap://ldapape.cert.fnmt.es/CN=CRL9,OU=AC%20APE,O=FNMT-RCM,C=ES?certificateRevocationList;binary?base?objectclass=cRLDistributionPoint URI:http://www.cert.fnmt.es/crlsape/CRL9.crl Verify Certificate: unable to get local issuer certificateComo veis, ha sacado los datos útiles por pantalla.

Una de las cosas mas interesantes de la herramienta es que permite cargarle un fichero con una lista de dominios para poder escamar uno detrás del otro.

Unos de los ataques mas sonados en SSL es el ataque Crime, la presentación sobre el ataque la podéis consultar aquí => http://netifera.com/research/crime/CRIME_ekoparty2012.pdf

En el artículo de hoy hemos aprendido a usar SSLScan para comprobar la seguridad SSL de tus servidores.

También puede interesarte...

- SSLStrip – Espiando tráfico SSL

- Sin SSL ¿Y Ahora Quien Podrá Defendernos?

- Fallo en OpenSSL permite obtener clave privada

- Forzando Conexiones SSL por defecto v2

- Twitter ahora permite conexiones seguras SIEMPRE

- Facebook ahora permite conexiones seguras SIEMPRE

- Análisis del Fallo en el Generador de Números Aleatorios de OpenSSL/Debian

- Repositorio con Herramientas de Seguridad

6 may 2013

24 abr 2013

23 abr 2013

2 abr 2013

6 mar 2013

Publicado COBIT 5.0 en español

La importancia de contar con la versión en español de COBIT 5 está relacionada...

Contenido completo del post en http://blog.segu-info.com.ar o haciendo clic en el título de la noticia

26 feb 2013

HoneySpider 2.0 – Detección de malware en la web

Hace algún tiempo que llevamos trabajando con la herramienta HoneySpider en su versión 1.x que, para el que no la conozca es una herramienta desarrollada por CERT Polska / NASK y el NCSC. En la versión 1.x se trataba básicamente de un honeyclient web y su funcionamiento consistía en visitar páginas web como si fuera un usuario y detectar si existe código malicioso en la página.

La versión 1.x de HoneySpider no era accesible de manera pública y era necesario solicitarlo expresamente a los responsables del proyecto. Nosotros supimos de la existencia de esta herramienta gracias a uno de los eventos del Trusted Introducer, donde se reúnen CERTs de diferentes países y se intercambia conocimiento muy útil.

La versión 1.x de la herramienta tenía la siguiente arquitectura:

La herramienta en esta versión estaba formada de un módulo central (center) y un módulo de baja interacción que visita las páginas Web, recopilaba información del destino, y hacía un análisis del código javascript; en el caso de ser malicioso pasaba el enlace al módulo de alta interacción, donde ejecutaba en una máquina virtualbox un navegador que visita la página Web para detectar exploits de cliente.

Es necesario saber que el módulo “Web Client” no es un crawler (versión 1.X) sino un módulo que emula el comportamiento de un usuario, con el objetivo de que el responsable del sitio malicioso no detecte que es un programa automático el que está visitando la web, por lo que por mucho que por debajo trabaje con el crawler Heritrix (https://webarchive.jira.com/wiki/display/Heritrix/Heritrix), la gente del proyecto HoneySpider lo modificó para emular a un usuario (por lo menos en la versión 1.X).

Al principio de este año 2013 se presentó en la conferencia “NCSC Conference 2013” (PDF) la versión 2.0. Esta nueva versión posee una arquitectura bastante diferente como podéis ver en el siguiente esquema, donde ya no se divide en baja y alta interacción, sino que se ha tendido a una arquitectura donde todos los módulos interactúan con un módulo central, arquitectura similar a la que están tendiendo otras herramientas:

De la nueva versión destacaría la incorporación de una funcionalidad que permite incorporar los nuggets de razorback, proyecto del que ya nos habló Maite en un par de entradas. Para esto, según indican, únicamente es necesario recompilar el nugget.

En el momento de la publicación de la herramienta existen los siguientes nuggets probados: swfScanner, pdfFox, clamavNugget, officeCat, virusTotal y archiveInflate. Además, es necesario destacar por un lado su integración ya con la sandbox Cuckoo, y por otro el hecho de que hayan liberado el código en github lo que hace que ante cualquier problema o necesidad que uno pueda tener pueda implementársela.

Dentro de nuestros objetivos está probar esta nueva versión de HoneySpider para ver si se ajusta más a nuestras necesidades y si no poderla adaptar, por lo que en breve podremos daros nuestra opinión de este gran trabajo.

Linux Kernel Exploit afecta a versiones 3.3 a 3.8

Como se informó el domingo con una solicitud de CVE: "Un usuario sin privilegios puede enviar un mensaje netlink que resulta en un acceso fuera del límite del array sock_diag_handlers[] array...

Contenido completo del post en http://blog.segu-info.com.ar o haciendo clic en el título de la noticia

Microsoft también víctima de Watering Hole Attack

"Durante nuestra investigación, encontramos un número reducido de equipos, incluyendo algunos en nuestra unidad de negocio Mac, que fueron infectados por software malicioso utilizando técnicas similares a las...

Contenido completo del post en http://blog.segu-info.com.ar o haciendo clic en el título de la noticia