Microsoft Baseline Security Analyzer, como dije en mi entrada anterior , nos da como producto final un reporte tipo auditoria, de la seguridad de uno o varios equipos (microsoft) en nuestra red. Si bien los reportes son muy entendibles, lo son mas aun cuando podemos juntar varios de ellos y representarlos junto a su topologia de red. Para ello microsoft provee a Visio 2007 de un conector (gratuito) que permite cargar los reportes MBSA dentro de los diagramas visio, MUY MUY CHETO, ademas de una mejor interpretación logramos centralizar todos los reportes.

Como especifica en la seccion "Download Requirements", la pc que utilizaremos necesita Visio 2007 Profesional y MBSA 2.1. Con MBSA 2.2 el instalador del conector da una advertencia y sale de la instalación. Así mismo los reportes generador por MBSA 2.2 (XML) son interpretados sin problemas por MBSA 2.1 y el conector. A la hora de dibujar la topologia de red hay que tener en cuenta que a cada uno de lo servidores se les debe colocarle su IP o netbios-name para que cuando se importe el reporte sepa a cual equipo quedar atachado.

Luego de la instalación de los requisitos y desarrollo del diagrama, importamos el reporte generado previamente, archivo con extension *.mbsa:

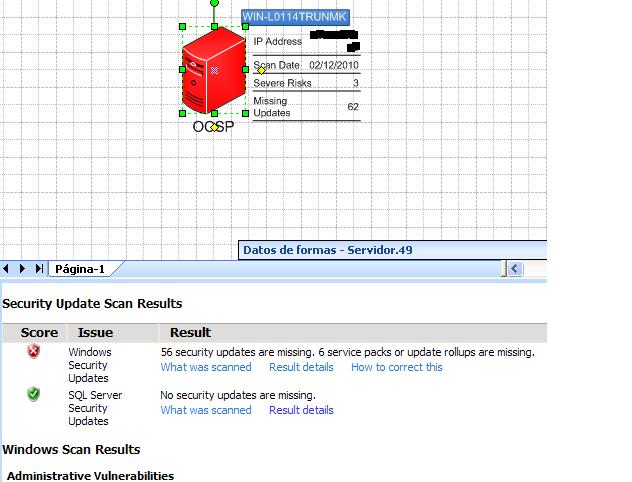

Repetida la operación la cantidad de veces que sea necesaria, activamos el menú para que se muestre el reporte cada vez que seleccionamos un equipo en el diagrama.

De esta forma es como mi ambiente virtual de pruebas queda diagramado, documentado y listo para ser usado en otra ocasión con una nueva lista de actualizaciones (wsusscn2.cab)

Este conector también permite realizar lo anterior de forma inversa, es decir, mediante un diagrama realizar los análisis MBSA, solo especificando las IP o netbios-names de los equipos en el grafo. Personalmente no simpatizo con este método, ya que habría que proporcionarle a un servidor los requerimientos del conector o poner una lapto que si los cumpla, en la misma red de los servidores introduciendo riesgos innecesarios, mas aun cuando la infraestructura es critica.

7 dic 2010

Chequeo Offline de actualizaciones y configuraciones de seguridad con Microsoft Baseline Security Analyzer (MBSA)

Existen situaciones donde nos toca trabajar en ambientes sin conexión al exterior, por razones de seguridad. Cuando los entornos son Windows, quizás nos sintamos un poco mas inseguros que de costumbre y tengamos la necesidad de tener nuestros equipo sumamente actualizados y medir de alguna forma el estado de la seguridad de cada uno de ellos.

¿Pero como lo podemos lograr, sin tener conexión a los servidores de microsft ?

Bueno, Micrsoft provee gratuitamente (aunque usted no lo crea) de una herramienta de tipo auditoria de seguridad que nos indicara las actualizaciones, hotfix y parches faltantes. Errores comunes en configuraciones de seguridad de servicios (como IIS y MSSQL), cuentas de usuarios, passwords, etc. Suena bastante bien no?, estoy hablando de MBSA (Microsoft Baseline Security Analyzer) esta tool nos puede brindar un buen panorama en lineas generales de como estamos.

Microsoft la define de la siguiente manera:

a) Conectar el equipo a Internet (No es mi caso, por lo que lo descarto).

b) Utilizar los servicios de WSUS de nuestra red local o Intranet.

c) Utilizar el catalogo de actualizaciones wsusscn2.cab para offline scans.

Si bien WSUS es una alternativa para manejar las actualizaciones dentro de la Intranet (solo debemos habilitar el puertos 80 en los firewalls de la DMZ) los pro y contras aun debo analizarlos. Lo que si me resulto totalmente seguro es poder realizar los analisis de MBSA de forma offline, totalmente desconectados de la Internet y Intranet.

Para hacer esto desde las FAQ's de MBSA en la pregunta:

Q: MBSA uses files that it downloads from the Internet, but the computer I want to use to scan my network doesn't have Internet access. How can I use MBSA in an offline and secure environment?

Decargamos wsusscn2.cab, muauth.cab, wuredist.cab y el Windows Update Agent (WUA) standalone instaler. Los *.cab debemos colocarlos en la carpeta "C:\Documents and Settings\\Local Settings\Application Data\Microsoft\MBSA\Cache" si estamos en Windows 2008 Server veran que este path no existe por lo que deben crear este otro: "C:\Users\Administrator\AppData\Local\Microsoft\MBSA\Cache". Como decian por ahí, este path se crear la primera vez que MBSA se conecta a Internet.

Instalamos el WUA y el MBSA 2.2 (que lo bajamos desde aqu ) luego ejecutamos el MBSA, su uso es intuitivo, por lo que no me explayare al respecto.

Lo único a tener en cuenta en el chequeo de los security updates es que se debe seleccionar "Scan using offline catalog only"

Esta es la salida después de aplicar MBSA a una de mis maquinas virtuales de testing.

¿Pero como lo podemos lograr, sin tener conexión a los servidores de microsft ?

Bueno, Micrsoft provee gratuitamente (aunque usted no lo crea) de una herramienta de tipo auditoria de seguridad que nos indicara las actualizaciones, hotfix y parches faltantes. Errores comunes en configuraciones de seguridad de servicios (como IIS y MSSQL), cuentas de usuarios, passwords, etc. Suena bastante bien no?, estoy hablando de MBSA (Microsoft Baseline Security Analyzer) esta tool nos puede brindar un buen panorama en lineas generales de como estamos.

Microsoft la define de la siguiente manera:

"Microsoft Baseline Security Analyzer (MBSA) is an easy-to-use tool designed for the IT professional that helps small- and medium-sized businesses determine their security state in accordance with Microsoft security recommendations and offers specific remediation guidance. Improve your security management process by using MBSA to detect common security misconfigurations and missing security updates on your computer systems."Aunque todo lo que brilla no es oro, si queremos que MBSA revise las actualizaciones, necesitara los servicios de Windows Update (WU) para indicarnos los security updates que faltan, en este punto la herramienta nos permite tomar tres acciones:

a) Conectar el equipo a Internet (No es mi caso, por lo que lo descarto).

b) Utilizar los servicios de WSUS de nuestra red local o Intranet.

c) Utilizar el catalogo de actualizaciones wsusscn2.cab para offline scans.

Si bien WSUS es una alternativa para manejar las actualizaciones dentro de la Intranet (solo debemos habilitar el puertos 80 en los firewalls de la DMZ) los pro y contras aun debo analizarlos. Lo que si me resulto totalmente seguro es poder realizar los analisis de MBSA de forma offline, totalmente desconectados de la Internet y Intranet.

Para hacer esto desde las FAQ's de MBSA en la pregunta:

Q: MBSA uses files that it downloads from the Internet, but the computer I want to use to scan my network doesn't have Internet access. How can I use MBSA in an offline and secure environment?

Decargamos wsusscn2.cab, muauth.cab, wuredist.cab y el Windows Update Agent (WUA) standalone instaler. Los *.cab debemos colocarlos en la carpeta "C:\Documents and Settings\

Instalamos el WUA y el MBSA 2.2 (que lo bajamos desde aqu ) luego ejecutamos el MBSA, su uso es intuitivo, por lo que no me explayare al respecto.

Lo único a tener en cuenta en el chequeo de los security updates es que se debe seleccionar "Scan using offline catalog only"

Esta es la salida después de aplicar MBSA a una de mis maquinas virtuales de testing.

Suscribirse a:

Entradas (Atom)